Vulnérabilité WP Go Maps affectant jusqu’à 300 000 sites : analyse technique et correctifs

Une vulnérabilité critique a été identifiée dans le plugin WordPress WP Go Maps, affectant toutes les versions jusqu’à 10.0.04 inclus. Cette faille pourrait exposer jusqu’à 300 000 sites WordPress utilisant ce plugin à des attaques, notamment l’exécution de code malveillant, le vol de données ou la compromission des cartes intégrées.

Cet article détaille la nature technique de la vulnérabilité, ses risques, des exemples d’exploitation théorique, et fournit des mesures correctives et recommandations de sécurité pour protéger votre site.

Description technique de la vulnérabilité

La faille provient d’une validation insuffisante des entrées utilisateurs dans WP Go Maps. Les conséquences possibles incluent :

- Injection de scripts malveillants (XSS ou JS malveillant)

- Accès non autorisé à certaines fonctions du plugin

- Modification ou suppression de données dans la base WordPress

Toutes les versions jusqu’à la 10.0.04 sont concernées, ce qui en fait une vulnérabilité largement répandue.

Nombre de sites affectés

WP Go Maps est installé sur environ 300 000 sites WordPress. Toutes ces installations sont potentiellement vulnérables si elles n’ont pas été mises à jour.

Bien que tous les sites ne soient pas exploités activement, le nombre souligne l’ampleur du risque et la nécessité d’une mise à jour immédiate.

Exemple d’exploitation théorique

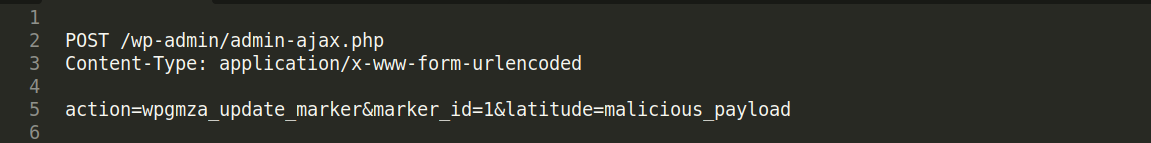

Requête POST malveillante

Certaines actions AJAX du plugin sont exposées sans vérification suffisante :

- action=wpgmza_update_marker : action AJAX ciblée

- marker_id : identifiant du marqueur à modifier

- latitude : contient le payload malveillant

Si la validation échoue, le code peut être injecté côté serveur ou base de données.

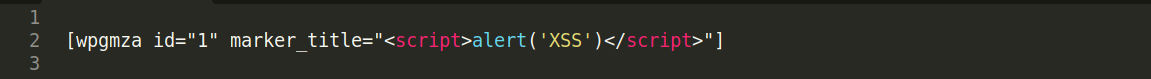

Exploitation côté front-end

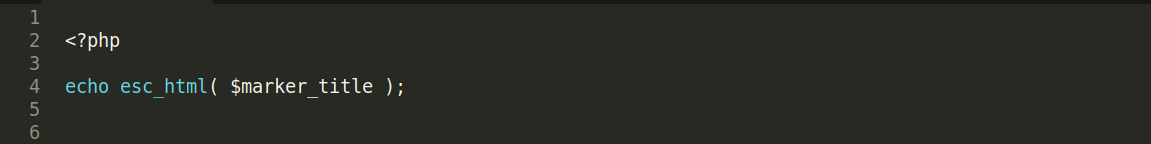

Les shortcodes mal filtrés peuvent provoquer un XSS :

Sans échappement correct, le JavaScript s’exécute dans le navigateur des visiteurs.

Impacts potentiels

- Exécution de code malveillant

- Défacement ou modification du site

- Vol de données utilisateurs

- Propagation d’attaques via XSS ou cookies volés

Recommandations de sécurité

- Mettre à jour WP Go Maps immédiatement vers la dernière version.

- Restreindre l’accès aux actions AJAX aux utilisateurs autorisés.

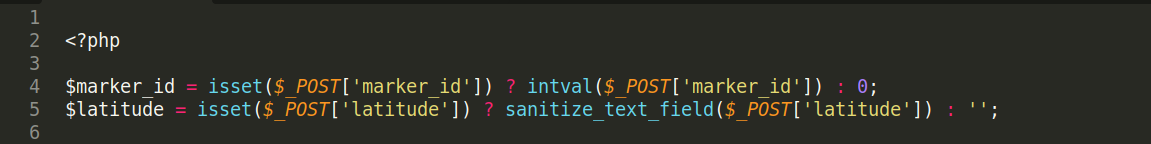

- Sanitize et échapper toutes les entrées :

- Surveiller les logs pour détecter les requêtes suspectes.

- Limiter les permissions des utilisateurs pouvant modifier les cartes.

Exemples de correctifs pour les développeurs

- Validation stricte des paramètres AJAX

- Échappement systématique des sorties

- Filtrage conditionnel selon le rôle utilisateur

Ces pratiques réduisent significativement les risques d’exploitation.

Bonnes pratiques générales WordPress

- Toujours mettre les plugins à jour

- Limiter les accès administratifs

- Nettoyer le <head> et les fonctions inutilisées

- Surveiller les vulnérabilités via des services comme WPScan ou plugins de sécurité

Conclusion

La vulnérabilité WP Go Maps jusqu’à la version 10.0.04 est critique et peut affecter des centaines de milliers de sites.

Les actions immédiates à entreprendre :

- Mettre à jour le plugin

- Appliquer la sanitation et l’échappement des données

- Vérifier les permissions et les logs

Ces mesures permettent de préserver la sécurité et l’intégrité de votre site WordPress.